Patching macht sicher! Sicher?

Patches sollen Sicherheitslücken wie Poodle, Heartbleed oder Shellshock beheben. Manchmal gibt es aber keinen Patch und manchmal verursacht der Patch selber zusätzliche Probleme. Wie geht ein Hoster damit um?

Risiko Patching

Obwohl der Patch die kleinste mögliche Veränderung ist, bedeutet dies noch lange nicht, dass das Patching ohne Risiko ist. Patches können sogar neue Probleme verursachen. Dies zeigte sich im Fall von POODLE, einer Lücke im SSL V3 Protokoll. Sehr rasch waren Patches und Anleitungen verfügbar, um die betroffenen Systeme wieder sicher zu machen. Doch kaum war ein solches System „sicher“ funktionierte das Gesamtsystem nicht mehr, weil die Kommunikation via SSL V3 aufgrund des Patches nicht mehr geht.

Verteilte Anwendungen reduzieren das Risiko

Zur Verminderung von Risiken empfiehlt es sich, eine Anwendung auf verschieden Systeme zu verteilen. So zwingt z.B. eine Lücke einer Datenbank nicht zwingend zum Patching des Gesamtsystems. Sind diese zudem durch Firewalls vom Internet und den Webanwendungen getrennt, muss eine Lücke nicht zwingend ein Risiko für die Gesamtanwendung bedeuten. Dies bringt auch den Vorteil, dass Anwendungen nicht aufgrund einer Lücke gestoppt werden müssen.

Schutz durch Web Application Firewall

Für die Verarbeitung von sensitiven Daten sind weitere Schutzmassnahmen nötig. Da die meisten Lücken in Anwendungen auftreten, sollten diese nicht direkt mit dem Internet verbunden werden. Mit einer WAF (Web Application Firewall) wird zwischen den Anwender und die Anwendung ein System gestellt, das nur gültige Anfragen an die Anwendung weitergibt. Zudem ermöglicht eine WAF eine filigrane Konfiguration, die z.B. eine Ausnahme für eine notwendige SSL V3 Kommunikation für bestimmte Quellsysteme zulässt. Das Gesamtsystem wird aber vor Angreifern aus dem Internet geschützt.

Vorbereitung

Eine Lücke kann jederzeit und in jeder Anwendung bekannt werden. Als IT Dienstleister ist es somit zwingend notwendig, einen genauen Überblick über die System- und Anwendungslandschaft zu haben. Dies bedingt zentrale Systeme, die über aktuelle Inventare verfügen. Über solche Inventare können sofort die betroffenen Systeme eruiert werden und die Planung der Massnahmen kann gestartet werden. Doch auch ein Inventar deckt nicht immer alles zu 100% ab. Um bekannte Lücken in seiner Umgebung zu finden, sind daher weitere Tools nötig, die z.B. vom Internet her eine gezielte Lücke auf den eigenen Systemen suchen.

Weiterführende Links:

- Blogartikel zu Patches, Updates, Upgrades

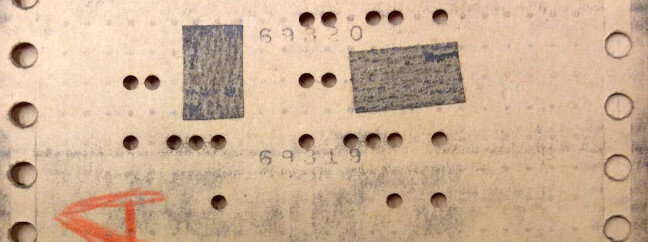

- Wie der Patch zu seinem Namen kam: The Mark l Computer at Harvard University: A New Language

- Kaspar Geiser: Patching macht Webanwendungen sicher. Sicher?