Cloud Connectivity — Teil II: Managed Network Access

Ohne Netzwerk geht nichts. Mit der Auslagerung von Daten und Anwendungen in die Cloud gewinnen sichere, hochverfügbare und leistungsstarke Netzwerkverbindungen an Relevanz. Nach «Cloud Connectivity Teil l, Use Cases» stellt dieser Beitrag eine mögliche Bereitstellung als «Managed Service» vor.

Vom Arbeitsplatz in die Cloud

Clouddienste werden auf verschiedenste Arten bezogen. Ein typischer Zugang geht vom Arbeitsplatz eines Mitarbeiters und erreicht nach x Stationen den Cloudservice. Die folgende Auflistung zeigt dabei die involvierten Stellen:

- Lokales LAN (Wired/Wifi)

- Firewall

- Internet/WAN-Anbindung

- Internet/WAN Gateway

- Internet/WAN Public Cloud Provider

- Firewall Public Cloud Provider

- Lokales Public Cloud Provider Netzwerk

1.-2. wird in vielen Fällen von internen wie z.T. auch externen Providern erbracht. Der Service Level entspricht typischerweise den Bürozeiten der eigenen Organisation.

3.-4. wird meist «nur» eingekauft. Leistung und SLA sollten aber durch die eigene Organisation definiert werden. So soll z.B. bewusst sein, was die maximale Ausfalldauer einer Leitung betragen darf.

5.-7. ist Bestandteil des Cloud-Angebots des Public Cloud Providers.

Die Auflistung zeigt auf, dass bei einer Cloudverbindung verschiedenste Parteien und Leistungserbringer involviert sind. Mit wachsender Anzahl der Parteien kann der Betrieb einer solchen «Cloudanbindung» schnell kompliziert werden. Durch den Einsatz eines «Managed Network Access»-Service können, neben der optimalen technischen Leistung, auch sicherheitsrelevante Aspekte adressiert werden.

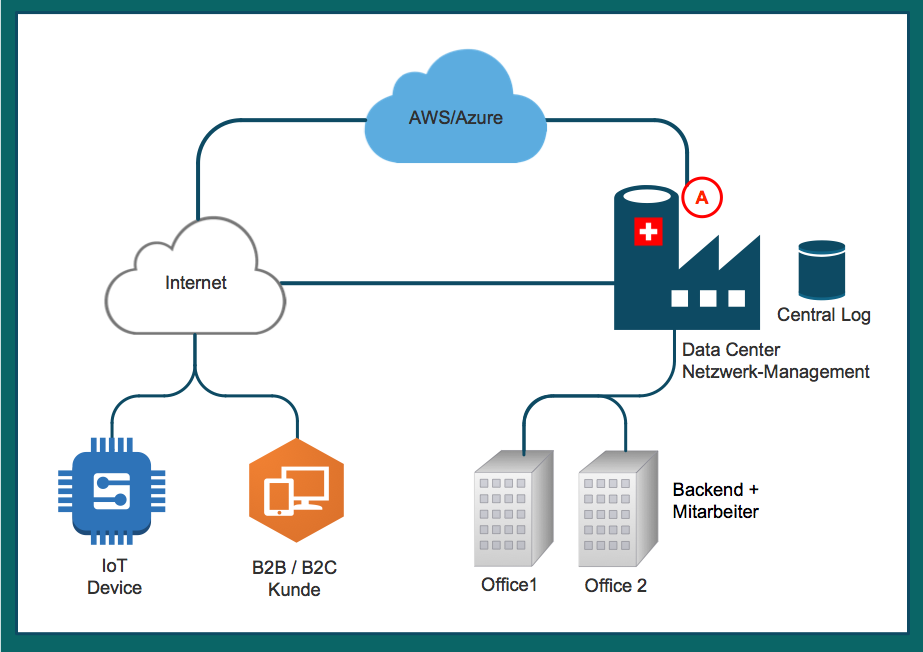

Blue Print «Managed Network Access»

In den eigenen vier Wänden befinden sich die Büroarbeitsplätze und allenfalls ein «Backend Service» oder Testsysteme. Die erste — und zugleich die letzte — Meile wird durch einen im Land ansässigen Carrier erbracht. Sinnvollerweise wählt man einen Carrier, der über Zugangspunkte ins Internet und Cloudprovider verfügt. Diese Zugangspunkte (A) finden sich jedoch nicht in allen Rechenzentren der Schweiz.

Im Rechenzentrum befinden sich allfällig ausgelagerte Anwendungen und Daten, die aufgrund von z.B. Sicherheits- oder Datenschutzanforderungen im eigenen Land betrieben werden müssen.

Der Übergangspunkt zwischen «Carrier der letzten Meile» und den Anwendungen im RZ erfolgt bestenfalls intern und nicht über Internet Exchange Punkte oder gar das Internet.

Idealerweise verfügt der Service Provider über potente Internetleitungen, so dass der Zugang für IoT-Komponenten, Remotearbeitsplätze sowie die B2C- und B2B-Partner via diese und die RZ-Infrastruktur sichergestellt werden kann. Service Provider verfügen zudem meist über private Peerings mit den wichtigsten Carrieren und Grossanwendern wie zum Beispiel den SBB oder Grossbanken. Ebenfalls werden im RZ sämtliche Logs aller involvierten Systeme wie Router, VPN, Remote Access und anderer Dienste gehalten. So können unabhängig und revisionssicher von der Cloud und den eigenen vier Wänden sämtliche Zugangslogs gelagert werden.

Vom RZ in die Cloud sind verschiedene Wege möglich. Grössere Service Provider verfügen sowohl über private Leitungen wie auch private Peerings auf den lokalen Internet-Exchange-Knoten (hierzulande: SwissIX) zu den grossen Public Clouds wie Azure und AWS.

Doch auch eine optimale Leitungs-Datacenter und Internetanbindungsarchitektur garantiert noch keine optimale Sicherheit. Es empfiehlt sich daher, unabhängig von den Leitungs- und Cloudleistungserbringer, ein managed VPN-Service in seiner Landschaft zu etablieren. Damit etwa ein «Vendor Lock-In» eines Cloudanbieters vermieden werden kann, empfiehlt es sich, Software oder eben einen managed Service zu beziehen, der cloudunabhängig agiert.

Aspectra bietet zusammen mit Cyberlink und Aviatrix einen durchgängigen «Managed Network Access», vom lokalen Arbeitsplatz über Schweizer Rechenzentren bis hin zu den Public Clouds an. Bestandteile sind die lokalen Anbindungen, die standortübergreifenden VPN-Verbindungen sowie die Überwachung aller relevanten Dienste und die zentrale Logsammlung aller involvierten Komponenten.

Weiterführende Links: